Der stationäre Handel leidet zunehmend unter der wachsenden Konkurrenz durch Online-Händler. Um im Wettbewerb bestehen zu können, gehen immer mehr Retailer auch selbst online. Dabei müssen sie allerdings auch ihre Sicherheitsinfrastruktur auf den Prüfstand stellen und in der Regel optimieren – ansonsten sind erfolgreiche Hacker-Attacken quasi vorprogrammiert.

Das Online-Geschäft ist ein zentraler Umsatztreiber für den deutschen Einzelhandel. Die Retailer stellen sich dieser Entwicklung und bauen ihr Online-Geschäft massiv aus. Die Parfümeriekette Douglas und die Supermarktkette REWE sind dafür nur zwei prominente Beispiele. Damit vollzieht der Retail-Bereich eine Entwicklung, die in der Finanzdienstleistungsindustrie bereits vor Jahren eingesetzt hat, also die enge Verzahnung unterschiedlichster Vertriebswege – Stichwort Multichannel-Banking.

Klar ist, dass die Einführung eines Multichannel-Vertriebs auch die Implementierung einer adäquaten E-Commerce-Lösung und deren Einbindung in die vorhandene IT-Systemlandschaft erfordert. Aber aus IT-Sicht ist dies nur ein Aspekt. Ebenso wichtig ist es beim Aufbau eines Mehrkanalvertriebs, die bestehenden IT-Sicherheitsstrukturen auf den Prüfstand zu stellen.

Sobald ein Händler neben dem stationären Laden zusätzlich ein Online-Geschäft betreibt, hat das gravierende Auswirkungen für die IT-Sicherheit, denn dann werden bisher abgeschottete Applikationen, die vielfach unternehmenskritischen Charakter haben, auch von außen zugänglich. Das betrifft beispielsweise das ERP- oder Warenwirtschaftssystem, das eine Schnittstelle zur Onlineshop-Lösung aufweisen muss, um auch alle aus dem E-Commerce resultierenden Warenströme abbilden zu können. Die Gefahr eines Zugriffs durch Externe auf interne Systeme nimmt dadurch deutlich zu. Und der Begriff „Externe“ ist hier weit zu fassen. Online-Handel heißt nicht nur Internetpräsenz für den Endkunden, sondern zum Beispiel auch Anbindung von Logistik-Dienstleistern an Unternehmensapplikationen.

Dass Händler dabei zunächst Standard-Sicherheitsvorkehrungen treffen müssen wie Firewall, Antivirenschutz oder Webfilter-Techniken, dürfte außer Frage stehen. Aber das Problem ist wesentlich weitreichender. Mit immer raffinierteren Methoden wie den aktuell häufig anzutreffenden zielgerichteten Web-Attacken, den Advanced Persistent Threats (APTs), ist es heute relativ leicht möglich, den Perimeter-Schutzwall gegen Angriffe von außen zu überwinden. Eine nähere Analyse dieser Attacken zeigt, dass Angreifer dann hauptsächlich auf privilegierte und administrative Accounts zugreifen. Sie besitzen weitreichende Rechte, das heißt, über sie wird die gesamte IT-Umgebung mit Servern, Datenbanken und Netzwerkgeräten gesteuert und verwaltet. Und mittels privilegierter Zugangsdaten ist es problemlos möglich, Ressourcen zu kontrollieren, Warenwirtschaftssysteme lahmzulegen, Sicherheitssysteme auszuschalten oder auf vertrauliche Daten zuzugreifen.

Im Hinblick auf unterschiedliche Angriffsszenarien haben sich drei zentrale IT-Schwachstellen herauskristallisiert:

Privilegierte Accounts

In erster Linie ist hier das Gefahrenpotenzial zu nennen, das mit privilegierten Benutzerkonten verbunden ist. Besonders problematisch sind dabei vor allem die von mehreren Personen genutzten so genannten Shared Accounts, zum Beispiel Root-Konten in Unix und Linux, Administratoren- und Dienste-Konten in Windows, lokale privilegierte Konten auf Desktops oder Administrator-Konten für Datenbanksysteme. Bei ihnen kann nicht kontrolliert werden, welcher Mitarbeiter ein Konto wann und wozu verwendet hat, das heißt, eine revisionssichere Überprüfung der Verwendung eines generischen Kontos bis auf die Personenebene ist nicht möglich. Die Sicherung und Überwachung dieser Konten ist unverzichtbar, da über sie ein uneingeschränkter Zugriff auf Unternehmenssysteme möglich ist. Das heißt auch, erlangt ein Externer Zugang zu einem solchen Benutzerkonto, kann er es ebenfalls ohne Probleme für seine Zwecke nutzen.

Application Accounts

Auch Application Accounts oder Software Accounts, das heißt die in Anwendungen, Skripten oder Konfigurationsdateien gespeicherten Passwörter, stellen eine Sicherheitslücke dar. Im Unterschied zu privilegierten Accounts, die von Administratoren und damit Personen genutzt werden, greifen Applikationen automatisch auf Backend-Systeme zu, die eine Authentifizierung erfordern. Die Application Accounts werden zum Beispiel für den Datenbank-Zugriff einer Anwendung benötigt. Da Passwörter meistens unverschlüsselt im Klartext vorliegen und nur selten oder nie geändert werden, bieten sie ebenfalls eine sicherheitskritische Zugangsmöglichkeit zu vertraulichen Datenbeständen.

SSH-Keys

Nicht zu unterschätzen ist zudem die mit der Nutzung von SSH-Keys verbundene Gefahr. SSH-Keys werden häufig für direkte Zugriffe auf kritische Unix-Systeme – oft auch als „root“ – verwendet. Eine zentrale Verwaltung oder Überwachung der Keys gibt es in der Regel nicht. Wenn aber SSH-Keys einen unkontrollierten privilegierten Zugriff auf die jeweiligen Zielsysteme ermöglichen, ist ein hohes Sicherheitsrisiko vorhanden. Dieser Aspekt ist vor allem auch für den Retail-Bereich von hoher Relevanz, da hier viele Unternehmen Unix-Infrastrukturen betreiben und auf SSH-Authentifizierung mittels Key-Paaren setzen.

Lösung im Bereich Privileged Account Security ist Pflicht

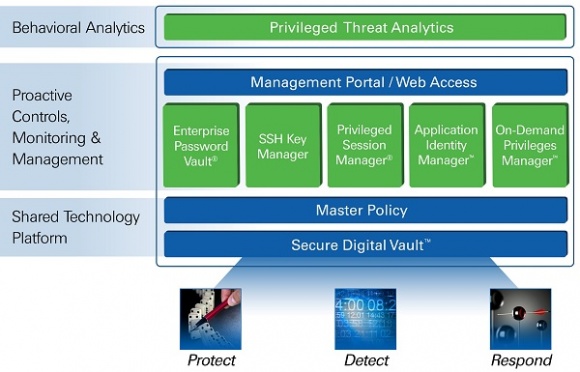

Zuverlässig sind diese Sicherheitsgefahren nur in den Griff zu bekommen, indem eine Lösung im Bereich Privileged Account Security implementiert wird. Mit einer solchen Lösung können privilegierte Zugriffe auf beliebige Zielsysteme zentral berechtigt, jederzeit kontrolliert und revisionssicher auditiert werden.

Zur Sicherung von Benutzerkonten mit erweiterten Rechten sind heute verschiedene Lösungen auf dem Markt verfügbar. Bei der Auswahl sollte auf jeden Fall darauf geachtet werden, dass die Applikation neben einer regelmäßigen, automatischen Änderung aller Passwörter auch die Möglichkeit einer vollständigen Nachvollziehbarkeit sämtlicher Aktivitäten bietet. Mittels solcher Session-Protokolle ist es dann möglich, nicht nur zu überprüfen, wer Zugang zu vertraulichen Informationen hat, sondern auch, auf welche er zugreift und was er mit diesen Informationen macht. Von zentraler Bedeutung ist dies zum Beispiel für Retailer, die nur über kleinere IT-Abteilungen verfügen. Sie sind dadurch oft auf die Unterstützung externer IT-Provider angewiesen, die einen Remote-Zugriff auf interne Systeme erhalten.

Im Einzelnen muss eine Sicherheitsapplikation drei Leistungsmerkmale bieten: Zugriffskontrolle, Überwachung und Reaktionsmöglichkeit. Grundvoraussetzung ist, dass sie eine Kontrollfunktion für die Verwendung von Passwörtern und den Zugriff auf Zielsysteme enthält. Zudem muss eine vollständige Überwachung der Nutzung privilegierter Konten gewährleistet sein. Nicht zuletzt sollte eine Privileged-Account-Security-Applikation natürlich auch eine sofortige Reaktion bei Sicherheitsvorfällen ermöglichen. Diese könnte auch den Entzug von privilegierten Zugriffsberechtigungen oder das Beenden einer aktiven Verbindung beinhalten.

Echtzeit-Analytik bietet Sicherheitsplus

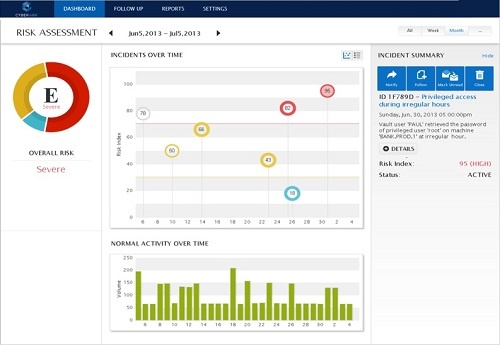

Idealerweise umfasst eine Lösung im Bereich Privileged Account Security auch Echtzeit-Analytik und -Alarmierung bereits bei der auffälligen Nutzung privilegierter Konten. Typische verdächtige Eigenschaften sind abweichende Zugriffszeiten oder die ungewöhnliche Häufung von Zugriffen. Sicherheitsverantwortliche erhalten mit einer solchen Lösung zielgerichtete Bedrohungsanalysen in Echtzeit, auf deren Basis sie auch auf laufende Angriffe reagieren können.

Setzt ein Retailer eine Privileged-Account-Security-Lösung ein, bringt das mehrere Vorteile mit sich: Zum einen kann er damit die Gefahren des Datenmissbrauchs und -diebstahls durch eine missbräuchliche Nutzung privilegierter Konten zuverlässig ausschließen. Und zum anderen erfüllt er so auch alle einschlägigen Anforderungen aus gängigen Compliance-Vorschriften und gesetzlichen sowie aufsichtsrechtlichen Bestimmungen – und zwar effizient und ohne hohen Administrationsaufwand.